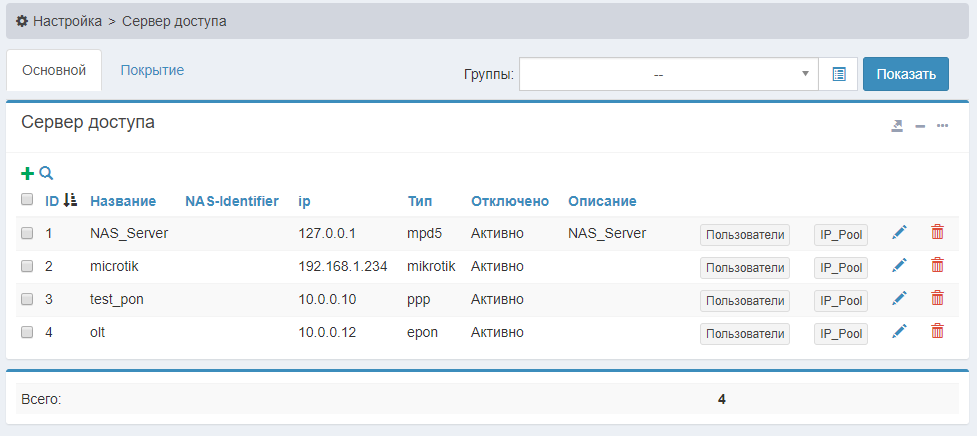

Сервера доступа

Настройка NAS (Network Access Servers) серверов доступа. Здесь заводятся маршрутизаторы, коммутаторы и другое оборудование предоставляющее доступ абонентов к сети

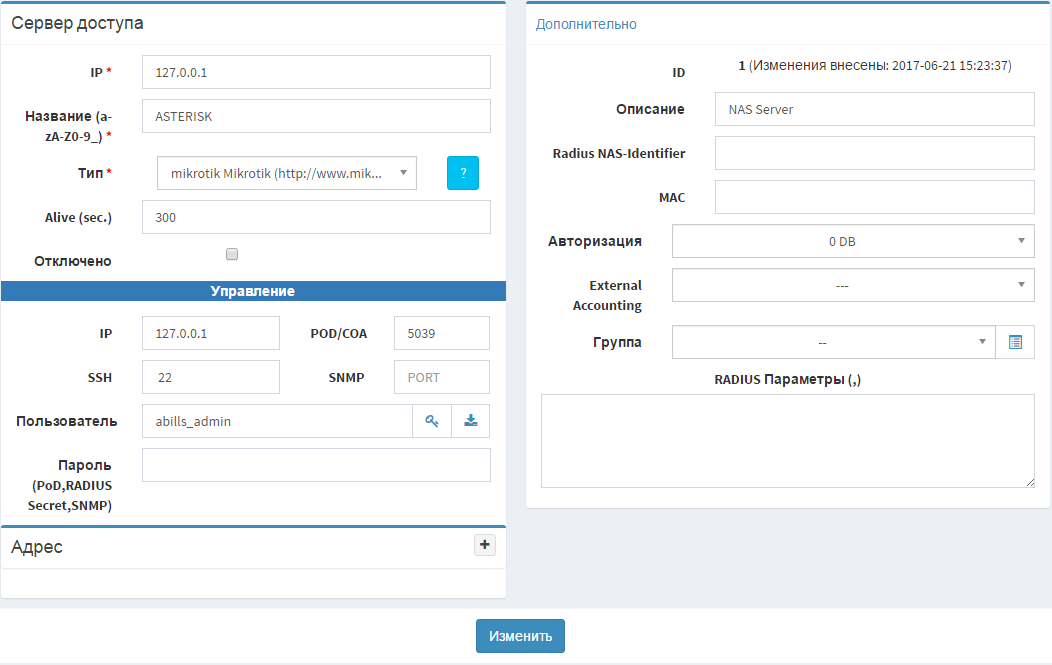

Добавление сервера доступа

| IP | IP адрес NAS сервера, если есть несколько серверов доступа с одинаковым IP обязательно заполняйте поле Radius NAS-Identifier |

|---|---|

| Name | Название |

| Radius NAS-Identifier | Идентификатор сервера (можно не вписывать). Используется в тех случаях когда на одном IP адресе несколько серверов доступа |

| Describe | Описание сервера |

| Тип | Тип сервера. В зависимости от типа по-разному обрабатываются запросы на авторизацию и аккаунтинг-информация. |

| MAC | MAC сервера доступа. |

| Authorization | Тип авторизации. SYSTEM - При хранении паролей в UNIX базе (/etc/passwd) SQL - при хранении паролей SQL базе (MySQL, PosgreSQL) |

| External Accounting: | Использовать внешнюю программу для ведения аккаунтинга. |

| :Manage: | Секция менеджмента NAS сервера |

| IP | IP адрес для контроля соединения. Например, для отключения пользователя с веб-интерфейса. |

| POD/COA PORT | POD/COA порт |

| SSH PORT | SSH порт |

| SNMP PORT | SNMP порт |

| User | Пользователь для контроля NAS. Также в поле есть кнопки генерации ssh ключа и загрузка его. Для генереции ключа, права на папку /usr/abills/Certs/ должны быть на запись веб сервером |

| Password | Пароль NAS. При изменении данных повторно наберите пароль. |

| Alive | Время получения Alive сообщений. Используется для контроля за состоянием соединения пользователя. Этому параметру нужно присвоить то же значение, которое определено на NAS. Если на протяжении 5 Alive интервалов не пришёл ни один Alive пакет, сессии переносятся в секцию ZAP. Если после переноса на протяжении ещё 5 Alive периодов не пришло ни одного пакета подтверждения сессии, она считается как законченная, обсчитывается системой и заносится в лог с параметром ACCT_TERMINATE_CAUSE равным 3 - Service-Unavailable. Если в тарифном плане предусмотрен подсчёт времени сессии, то время сессии считаете, время от начала сессии до получения последнего Alive пакета. Если сессия находится в секции Zap и получает Alive пакет система автоматически переносит её обратно в секцию Online. Количество Alive интервалов можно определить в опции $conf{ERROR_ALIVE_COUNT}=3 Если NAS сервер не поддерживает RADIUS Alive пакеты (USR Netserver 8/16) тогда оставляете этот параметр по умолчанию 0.Alive пакет – периодический пакет, отправляемый RADIUS-сервером о состоянии соединения Рекомендуемые значения до 500 абонентов online - 60 больше 500 online - 300 больше 10 000 online - 600 Больше 30 000 online - 18 000 |

| Disable | Блокировка NAS сервера |

| RADIUS Parameters | Дополнительные параметры, которые передаются NAS серверу после успешной авторизации. Имеют более высокий приоритет, чем параметры созданные системой авторизации. Если перед параметром поставить знак восклицания ! параметр созданный авторизатором не будет передаваться для NAS.При использовании нескольких пар радиус атрибутов между ними ставится запятая. При использовании атрибутов с одинаковой левой частью, правая должна дополняться при помощи плюса со знаком равенства ( += ). Пример: Cisco-Service-Info = «QU;512000;256000;D;1024000;512000», cisco-avpair += «subscriber:accounting-list=BH_ACCNT_LIST1 », cisco-avpair += «ip:traffic-class=input access-group name ACL_IN_BOD1M_406 priority 20 « |

Если включена опция

$conf{RESTART_RADIUS}='/usr/local/bin/sudo /usr/local/etc/rc.d/radiusd restart';

после добавления или изменения данных о серверах радиус перезагружается автоматически в противном случае после изменения параметров сервера доступа обязательно перезагружайте RADIUS сервер

Настройка sudoers

FreeBSD

www ALL = NOPASSWD: /usr/local/etc/rc.d/radiusd

Ubuntu

www-data ALL = NOPASSWD: /etc/init.d/freeradius

Дополнительные возможности

В зависимости от типа сервера доступа можно просмотреть дополнительную информацию.

RADIUS TEST

Описание типов запросов

Тип Auth

По умолчанию система отправляет запросы на локальный RADIUS IP: 127.0.0.1 SECRET: secretpass

чтобы изменить данные параметры существуют опции

| $conf{RADIUS_TEST_IP}='127.0.0.1'; | IP тестового RADIUS сервера |

| $conf{RADIUS_TEST_SECRET}='secretpass'; | Секретный ключ тестового RADIUS сервера |

| $conf{RADIUS_TEST_SETTNGS} = «mpd5:User-Name=IP,Calling-Session-Id=CID;»; | С этой опцией, тест сервера доступа с типом подключения 'mpd5' будет проходить c определенными значениями в ключах. Структура поля тип_подключения:поле:тип_передаваемого_значения;поля тип_подключения:поле:тип_передаваемого_значения; |

Если получаете ошибку No responce from ACCESS_REQUEST server '127.0.0.1:1812, скорей всего:

- радиус клиентс не внесен в базу RADIUS-a(raddb/clients.conf);

- пароль clients.conf отличается от пароля в биллинге(Управление/Пароль)

После изменений перезагрузить RADIUS:

# service radiusd restart

Тип Status

Данный тип запроса покажет статистику сервера радиуса.

По умолчанию система отправляет запросы на локальный RADIUS

IP: 127.0.0.1

Port: 18121

SECRET: adminsecret

Настройка

Нужно зайти в папку sites-enabled FreeRadius-а и сделать линк на файл status:

cd /usr/local/freeradius/etc/raddb/sites-enabled ln -s ../sites-available/status status

Затем в конфиг радиуса, в конец:

nano /usr/local/freeradius/etc/raddb/radiusd.conf

Вписать следующую строку

$INCLUDE sites-enabled/status

Возможности

Можно показать отдельную статистику по аккаунтингу Status Acct или по авторизациям Status Auth или всю статистику сразу Status All.

Для того, чтоб увидеть статистику, нужно выбрать Тип Запроса, который хотите увидеть, и нажать кнопку Показать.

Тип COA Тип POD

Отправить пары для проверки Nas-a. Отправляет запрос на IP и PORT, которые прописаны в настройках Nas-a.

Console

консоль SSH/Telnet/rsh сервером доступа. Возможность отправлять команды управления и проверять доступность устройства

Поддержка управления

- Linux accel-ppp (telnet)

- Freebsd mpd (telnet)

- Juniper

SNMP

SNMP управление. Для работы этой опции нужно подключать модуль Snmputils

Статистика

статистика работы работы серверов доступа количество подключаемых абонентов

Дополнительный

Расширенное управление сервером доступа

- Мониторинг портов

- Состояние устройства: CPU, RAM, Uptime

- Подключенный абоненты к порта

Для работы этой опции нужно подключать модуль Equipment

Добавить страницу в книгу

Добавить страницу в книгу  Удалить страницу из книги

Удалить страницу из книги  Показать или изменить шаблон книги (

Показать или изменить шаблон книги ( Помощь

Помощь